Podczas drugiego spotkania cyklu CXO HUB CyberSec Chapter poświęconego transformacji cyberbezpieczeństwa dyskutowaliśmy o zmianach zachodzących w schematach organizacyjnych i w portfelach rozwiązań technologicznych.

W ramach cyklu realizowanego we współpracy z firmami Trecom i Cisco spotkaliśmy się 12 stycznia 2022 w gronie ponad 70 osób, aby omówić te zagadnienia przez pryzmat wyników zrealizowanej wśród uczestników ankiety CXO Insight „Ewolucja CyberSec: standaryzacja i konwergencja”. W dyskusji uczestniczyli Krzysztof Bryła, Head of Group IT w firmie Espersen, Tomasz Jedynak, Cybersecurity Sales Manager w Cisco, Jan Kostrzewa, dyrektor Centrum Cyberbezpieczeństwa Ministerstwa Sprawiedliwości i Łukasz Nawrocki, inżynier bezpieczeństwa w firmie TRECOM.

AI w CyberSec: tylko pragmatycznie

Dyskusję panelową poprzedził wywiad na żywo z Janem Kostrzewą, dyrektorem Centrum Cyberbezpieczeństwa, jednostki budżetowej działającej na rzecz Ministerstwa Sprawiedliwości. Dyskutując obecną ewolucję CyberSec trudno nie odnieść się do dynamicznego przyrostu liczby produktów i technologii. Wiele z nich obiecuje przełom. Wiele emocji i nadziei budzi implementacja AI/ML ro rozwiązań CyberSec. Jan Kostrzewa, oceniał w rozmowie ich rzeczywisty potencjał.

Oto kluczowe tezy Jana Kostrzewy:

- Tylko ściśle pragmatyczne podejście do AI/ML niesie wartość dla cyberbezpieczeństwa. To dziś nieoczywiste. Chociaż algorytmy AI nie są zawsze rozwiązaniami najlepszymi, najszybszymi, najtańszymi, to są faworyzowane ze względów marketingowych. Tymczasem kluczowe znaczenie mają efektywność, koszt, celowość podejmowanych działań, wyborów w CyberSec. Sposób realizacji musi być dopasowany do celów, a nie odwrotnie.

- Wartościowe, działające przykłady to oczywiście reguły korelacyjne, filtry antyspamowe, wszelkie narzędzia do wykrywania niestandardowego zachowania użytkownika. AI sprawdzi się więc jako narzędzia wspierające analityka w SOC, tak jak ułatwia kierowcy jazdę samochodem.

- AI jest przydatne wtedy, kiedy wiemy, co chcemy osiągnąć, ale nie wiemy w jaki sposób. Istnieją problemy, dla których algorytmy AI to jedyne rozwiązanie jakie znamy. Są obszary, gdzie zastosowanie AI przynosi lepsze efekty, w innych skuteczniejszy jest zdolny programista. Nie ma jednak perspektywy całkowitego zastąpienia człowieka przez AI w którejś z domen cyberbezpieczeństwa. Trudno też przypuszczać, aby AI zniwelowało deficyt kompetencji w cyberbezpieczeństwie.

- Każda nowa metoda obrony rodzi nową metodę ataku. Im bardziej skomplikowany algorytm, tym atakujący ma większe pole do popisu i działania, manewru. Paradoksalnie więc, szerokie zastosowanie skomplikowanych algorytmów AI mnoży możliwości ataków, zamiast je ograniczać. A przykłady skutecznych ataków na AI są już szeroko opisywane w literaturze naukowej i branżowej.

Te obserwacje prowadzą do rekomendacji:

- Podczas doboru rozwiązania należy „wyciąć” hasło „Artificial Intelligence” ze słownika CSO. Zamiast tego skoncentrować się na potencjalnych wektorach ataku, prawdopodobieństwie ich wykorzystania, na ich zabezpieczeniu a potem dobrać metodę obrony do wektora ataku. Jeżeli wybrane rozwiązanie będzie z kategorii AI, to bardzo dobrze, ale jeżeli nie to też nic się nie stało. Naszym celem jest jednolite i solidne zabezpieczenie organizacji na wszystkich płaszczyznach, a nie sztuczne preferowanie tej czy innej kategorii rozwiązań.

- CISO/CSO jest odbiorcą – brokerem, który nie musi wiedzieć, jak działają usługi AI. Ale musi umieć rozstrzygnąć jakie rozwiązanie i narzędzie w danej sytuacji zastosować.

- Wizja przejęcie przez AI cyberbezpieczeństwa i wojen algorytmów, niczym Skynet z filmu „Terminator”, nie są realną perspektywą. AI to tylko kategoria narzędzi i nie chce zawładnąć światem ludzkim. Wręcz przeciwnie samo stało się przedmiotem manipulacji i narzędziem do realizacji agendy określonych osób. AI może służyć w tym sensie np. do rozmywania odpowiedzialności za decyzje.

Po rozmowie z Janem Kostrzewą w 3 rundowym panelu jego uczestnicy komentowali wyniki CXO Insight „Ewolucja CyberSec: konsolidacja i konwergencja”.

Źródła inspiracji: pierwszeństwo mają sprawy bieżące

Wśród inspiracji do budowy modelu cyberbezpieczeństwa, respondenci ankiety najczęściej jako punkt odniesienia wskazywali RODO.

Krzysztof Bryła, jak podkreślił, nie był zaskoczony wynikami.

- Niższe wystąpienia miały miejsce przy rekomendacjach i frameworkach, które mogłyby nam pomóc w budowaniu świadomej cyberstrategii i organicznej budowie CyberSec. Pierwszeństwo mają jednak zawsze sprawy bieżące.

- Impulsem najważniejszym dla kształtu cyberbezpieczeństwa są dziś czynniki zewnętrzne. Wśród nich o pierwszeństwie decyduje kryterium obszaru-domeny oraz umocowania prawnego. Dominujące RODO – dotyczy domeny, która występuje w każdej organizacji i posiada silne umocowanie prawne. Na horyzoncie jest także nowela UKSC – kolejna regulacja o takich cechach, więc także ona stanie się niebawem punktem odniesienia dla cyberbezpieczeństwa firmowego.

- Dobre regulacje stwarzają dla cyberbezpieczeństwa szansę – biznes postrzega je jako racjonalny, zrozumiały i ostateczny argument, aby potrzebne elementy wdrożyć w firmie. Prawo mobilizuje także do standaryzacji i konwergencji poziomów cyberbezpieczeństwa w łańcuchach dostaw.

Czy w zakresie regulacji i w obszarze frameworków, praktyk, standardów – następuje konsolidacja i konwergencja CyberSec? Tomasz Jedynak także zwrócił uwagę, że cyberbezpieczeństwo zajmuje się najpierw tym, czym musi, a potem tym, czym może.

- Przykładem konsolidacji jest rozwój znaczenia modelu Zero Trust. Dochodzi obecnie do racjonalizacji jego wykorzystania – bo adresuje rzeczywiste potrzeby wynikające także z prawa. Pojawiło się opracowanie NISTu dotyczące standardu dla 2FA (Two-Factor Authentication) określające kierunek jego rozwoju. W ślad za tym idzie duża liczba rekomendacji, opracowań dotyczących wdrażania i wykorzystania tego elementu.

- Zarówno UKSC i NSC mają silne ugruntowanie w NIS i NIST, więc pojawia się polskie podejście, ale bazujące na wspólnych pryncypiach.

- Pomimo konwergencji i konsolidacji aktualne pozostaje istotne zastrzeżenie: cyberbezpieczeństwo jest i pozostanie różne w poszczególnych organizacjach. Nie da się kalkować rozwiązań 1 do 1, ponieważ funkcja wektorów ryzyka jest różna.

Czy przy tak uporządkowanym układzie źródeł inspiracji do zmiany cyberbezpieczeństwa integratorowi na polskim rynku jest łatwiej? Łukasz Nawrocki zwrócił uwagę na dwa zagadnienia.

- Regulacje wprowadzając porządek w podejściu do tematu bezpieczeństwa IT, definiują wymagania co przenosi się bezpośrednio na zapotrzebowanie na usługi integratorów. Często rozstrzygają wewnętrzną dyskusję o inicjowaniu projektów bezpieczeństwa. Nowe potrzeby i wymagania są przy tym uniwersalnie zdefiniowane. Za rekomendacjami czy prawem kryją się z kolei konkretne technologie.

- To dobry początek zmiany, ale za nim muszą iść kolejne kroki – procesy, procedury. Bardzo dobry system EDR nic nie poradzi, jeśli jego alerty nie będą miały przełożenia na decyzje i działania ludzi. Dlatego zakres pracy integratora z firmą nad zmiana cyberbezpieczeństwa jest zarazem szerszy i bardziej złożony.

W kategorii „inne” pojawiają się odwołania do standardów ISO 27xxx albo wewnętrznych regulacji. Zdaniem Jana Kostrzewy wśród kluczowych parametrów definiujących obraz cyberbezpieczeństwa są jednak także dawne, historyczne regulacje.

- Dobrym przykładem takiego „ostańca” jest rozporządzenie MSWiA z 2004 rok, rekomendujące wybór haseł składających się z minimum 6 znaków i zmienianych co 30 dni. Choć rekomendacja już nie obowiązuje, nadal w oparciu o nią działa wiele wewnętrznych regulaminów w firmach i instytucjach. Tymczasem zmieniły się rekomendacje długości haseł i częstotliwości ich zmieniania.

- Wynika stąd także przesłanka dla tworzących wewnętrzne regulaminy i zasady, aby unikać sztywnych reguł a w szczególności nie bazować automatycznie na starych regulacjach, jeśli brak nowych zapisów prawa. Lepszym rozwiązaniem jest powiązanie z uniwersalnymi, aktualizowanymi dokumentami np. NIST – aby własne zasady aktualizować wraz z nimi.

Fala czy naturalna zmiana w portfelu rozwiązań?

W naszej sondzie widać wyraźnie zapowiedź zmiany portfela rozwiązań cyberbezpieczeństwa w firmach.

Tomasz Jedynak zauważył, że ton nadają tu m.in. kwestie automatyzacji.

- Na pewno cieszy trend ku EDR/XDR, SOAR – oznacza bowiem lepsze radzenie sobie z natłokiem zadań analityków i operatorów. Koresponduje to z docelowym wzrostem znaczenia UEBA.

- Integratorzy starają się w tym kontekście działać szerzej, często zanim sprzedadzą weryfikują, czy to wartość dla klienta. W tym także przejawia się konsolidacja.

- Warto zwrócić uwagę na podejście platformowe, szerzej analizujące obszary ryzyka i stosujące adekwatne środki – warstwowo, poprzez uzupełniające się systemy. Platformy mogą korelować informacje centralnie do realizacji działań. Informacje z poszczególnych systemów mogą nie wywoływać alertu, ale ich współwystępowanie może świadczyć o konkretnym zagrożeniu.

Nieznacznie jest tylko zainteresowanie rozwiązaniami behawioralnymi. Czy to dalszy horyzont ewolucji CyberSec czy może kwestia pomocniczego charakteru tej klasy rozwiązań, technologii? Jan Kostrzewa zwrócił uwagę, że występuje szerszy problem z rozgraniczeniem klas rozwiązań i nomenklaturą.

- Przypuszczam, że więcej osób zaznacza SIEM niż SOAR i UEBA, ponieważ nazwy produktów zmieniają się szybciej, niż możemy za tym nadążyć. To, co rok temu było SIEM’em jest niekiedy SOAR-em albo SOAR-em połączonym z UEBA. Może więc powinno być „platformą”.

- Nazewnictwo wprowadza w błąd, dlatego lepiej wprowadzić ogólne rozgraniczenie na ruch sieciowy i końcówki, co z kolei potwierdzałoby tezę o obecnej konsolidacji.

- Wydaje się, że badanie nie docenia znaczenia systemów niestandardowych, jak Honey pot, czy systemy DLP (Data Leak Protection).

Krzysztof Bryła spojrzał na rysującą się zmianę z perspektywy wyzwań kompetencyjnych – konieczności pozyskania osób potrafiących obsłużyć i wykorzystać potencjał SIEM, EDR, SOAR.

- Wyraźnie widać, że niezmiennie działa trójkątna struktura: ludzie-narzędzia-procesy. To potwierdza słowa Jana Kostrzewy, AI nie zastąpi ludzi, nadal będziemy potrzebowali specjalistów.

- W szczególności dotyczy to myślenia analitycznego. W przypadku SIEM czy EDR zdadzą egzamin tylko rozwiązania podparte przez procesy i ludzi, którzy będą je świadomie użytkować. Liczę, że mocne wsparcie dadzą im systemy behawioralne, ale to nie zaspokoi wszystkich potrzeb analitycznych. Eksperci potrafiący interpretować i ocenić rekomendacje czy alerty systemu będą kluczowym „zasobem”.

Jak bardzo można nasycić organizacje rozwiązaniami SIEM, SOAR, EDR – czy z perspektywy integratorów czeka nas fala wdrożeń tych rozwiązań? Łukasz Nawrocki zaleca ostrożność w takiej ocenie.

- Nie nazwałbym fala tego, co widzimy w naszym badaniu i tego co obserwujemy na co dzień w naszej działalności. CyberSec jest procesem, a nie rewolucją, przed którą zawsze przestrzegamy. Jest też ważnym, ale nie najważniejszym w firmie czynnikiem. Firma ma procesy produkcyjne, sprzedażowe i na nich musi się skupiać.

- Widoczna zmiana może być związana z dostosowaniem do regulacji i skorelowana z cyklem 5-7 letniej zmiany portfela rozwiązań. Dlatego dzisiaj rozwiązania SIEM i SOAR uzupełniają klasyczne rozwiązania bezpieczeństwa.

- Poza wspomnianymi już zmianami procesów wymaga też zmiany sposób myślenia. Dlatego obecne wdrożenia to złożony i żmudny proces, którego efektem ma być funkcjonalne rozwiązanie. Na tym tle zachodzi na rynku konsolidacja i konwergencja po stronie dostawców – CyberSec staje się złożoną usługą a nie sprzedażą czy prostym wdrożeniem.

- Zastanawia mnie nieduża popularność GRC – w czasie, kiedy systemy informatyczne muszą być coraz bardziej precyzyjne. To możliwe, gdy wiedzą, co w infrastrukturze klienta jest biznesowo priorytetem – można i trzeba je tego uczyć.

Standardy organizacji w CyberSec

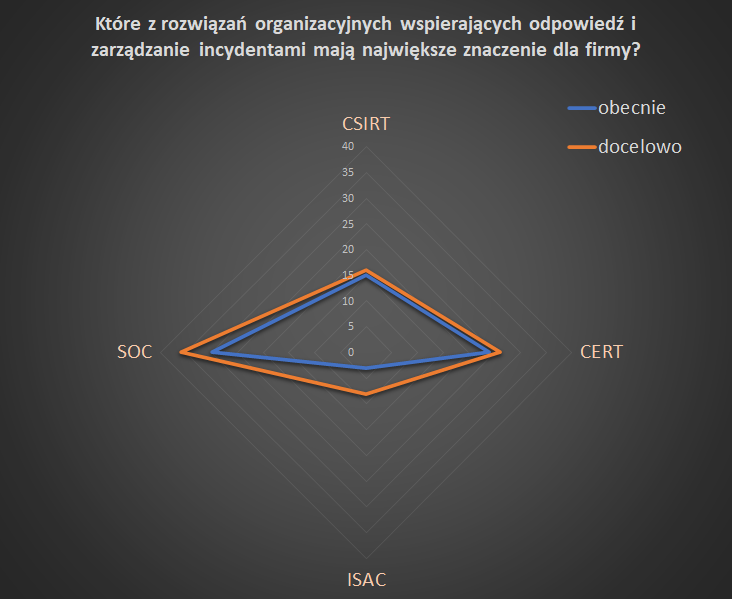

W jakim stopniu schematy SOC i CERT, wskazywane jako najistotniejsze, kształtują cyberbezpieczeństwo, służą jego doskonaleniu, efektywności?

Jan Kostrzewa uważa, że dopiero uwzględnienie wszystkich elementów organizacyjnych składa się na funkcjonalną całość, trudno więc rozpatrywać je osobno.

- SOC, CERT, CSIRT, ISAC, to rozwiązania komplementarne i należy z nich wszystkich korzystać. Zgadzam się, że najważniejsze znaczenie dla CyberSec firmy ma SOC – to on zna specyfikę, topologię. W przypadku incydentu nie chodzi tylko aby wykryć, ale też odkryć jak malware do nas trafił i tak zmienić organizację, aby ten scenariusz się nie powtórzył. Przed wieloma włamaniami nie da się zabezpieczyć informatycznie, tylko organizacyjnie.

- W CyberSec nie należy władzy wykonawczej (SOC) łączyć z ustawodawczą (CSIRT). To są kwestie komplementarne. Procedury to jedno, narzędzia to drugie.

- Warto jednak rozważyć te kwestie odpowiadając sobie także na pytanie: kogo wezwiemy na dywanik, jeśli coś się zdarzy – szefa CSIRTu czy SOCa? To nam ustawia właściwie proporcje.

Tomasz Jedynak zwrócił uwagę, że będzie nabierał znaczenia nurt współodpowiedzialności za sektor, bezpieczeństwo ekosystemu, w którym funkcjonują firmy.

- Mam nadzieję, że pozytywne nastawienie do sektorowej i ponadsektorowej współpracy będzie stopniowo dominować myślenie o cyberbezpieczeństwie. Czarne kapelusze w układzie bezpieczeństwa mogą wykorzystywać wszelkie chwyty i dysponują możliwością koncentracji bardzo dużych zasobów. Takiego spektrum i swobody działania nie mają białe kapelusze. Dlatego współtworzenie i wykorzystywanie źródeł informacji oraz doświadczeń jest czymś, co może kompensować ten brak.

Wobec zmiany CyberSec istotny jest dobór środków – czy przełoży się na reorganizację modeli współpracy z parterami? Krzysztof Bryła ocenia, że konsolidacja liczby partnerów bezpieczeństwa jest logicznym kierunkiem.

- Bardzo dobrze rozpoznaję model zarysowany w naszym badaniu. Mówimy o rosnącej złożoności, większej liczbie parametrów, informacji jakimi wymienia się w relacjach gospodarczych – w łańcuchach dostaw, w analizie ryzyka wzajemnej. Dodawanie kolejnych ogniw, czym de facto byłaby rozbudowa sieci partnerów, byłoby przeciwskuteczne.

- Dziś firmy starają się, aby nowe zagadnienia obsługiwali poszczególni długofalowi partnerzy. W przeciwnym wypadku nasze równanie bezpieczeństwa stanie się bardzo złożone. Liczba partnerów musi być minimalizowana, aby nie podnosić poziomu ryzyka zarządzania partnerami, nie komplikować i aby zapewnić spokojnie warunki budowy zaufania z partnerami. To nie tylko podejście w Espersen, ale podpisałoby się pod nim wiele firm. W moim przekonaniu, ten model będzie się upowszechniał.

Większość uczestników badania deklaruje, że jest na etapie definiowania docelowego modelu. W ocenie Łukasza Nawrockiego, aktywność partnerów bezpieczeństwa, integratorów, jest w tym procesie nieodzowna.

- Integratorzy powinni uczestniczyć w definiowaniu modelu docelowego z korzyścią dla klienta, ale to premia za zbudowane wcześniej zaufanie – trzeba sobie na to zapracować na przepustkę do grona planistów.

- Warto podkreślić, że we współpracy z klientami rzadko kiedy mamy do czynienia z greenfield, zwykle mierzymy się wspólnie z pewną historią. Można więc wdrożyć dowolne rozwiązanie, ale promujemy całościowe podejście. To musi bazować na strategii, polityce bezpieczeństwa, znajdującej oparcie w instrumentach.

Wyniki badania przedstawiamy w osobnym tekście, zachęcamy także do lektury pogłębionych problemowo tekstów i relacji powstających w ramach cyklu CXO HUB CyberSec Chapter „Ewolucja cyberbezpieczeństwa” i publikowanych na stronach www.itwiz.pl , cxohub.pl oraz na łamach magazynu ITwiz.

Zapraszamy także na kolejne spotkanie. 16 marca 2022 w godz. 16-18 będziemy dyskutować pod hasłem „HYBRYDOWY CYBERSEC: model usługowy cyberbezpieczeństwa”.